Serangan DOS dan Cara Mengatasinya

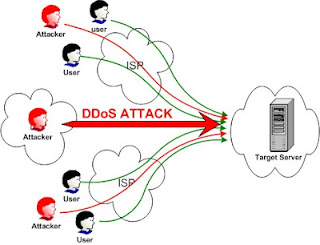

Denial of service (DoS) adalah sebuah metode serangan terhadap sebuah komputer atau server di dalam jaringan internet dengan cara menghabiskan sumber daya (resource) sebuah peralatan jaringan komputer sehingga layanan jaringan komputer menjadi terganggu. Serangan ini bertujuan untuk mencegah pengguna mendapatkan layanan dari sistem.

Jika satu komputer mengirimkan data sebesar 32 bytes / detik ke situs yang di tuju. Jika ada 10.000 komputer yang melakukan perintah tersebut secara bersamaan, itu artinya ada kiriman data sebesar 312 Mega Bytes/ detik yang di terima oleh situs yang di tuju tadi. Dan server dari situs yang dituju tadi pun harus merespon kiriman yang di kirim dari 10.000 komputer secara bersamaan. Jika 312 MB/detik data yang harus di proses oleh server, dalam 1 menit saja, server harus memproses kiriman data sebesar 312 MB x 60 detik = 18720 MB. Bisa di tebak, situs yang di serang dengan metode ini akan mengalami Over Load / kelebihan data, dan tidak sanggup memproses kiriman data yang datang. Komputer-komputer lain yang ikut melakukan serangan tersebut di sebut komputer zombie, dimana sudah terinfeksi semacam adware. jadi si Penyerang hanya memerintahkan komputer utamanya untuk mengirimkan perintah ke komputer zombie yang sudah terinfeksi agar melakukan “Ping” ke situs yang di tuju.

Jika satu komputer mengirimkan data sebesar 32 bytes / detik ke situs yang di tuju. Jika ada 10.000 komputer yang melakukan perintah tersebut secara bersamaan, itu artinya ada kiriman data sebesar 312 Mega Bytes/ detik yang di terima oleh situs yang di tuju tadi. Dan server dari situs yang dituju tadi pun harus merespon kiriman yang di kirim dari 10.000 komputer secara bersamaan. Jika 312 MB/detik data yang harus di proses oleh server, dalam 1 menit saja, server harus memproses kiriman data sebesar 312 MB x 60 detik = 18720 MB. Bisa di tebak, situs yang di serang dengan metode ini akan mengalami Over Load / kelebihan data, dan tidak sanggup memproses kiriman data yang datang. Komputer-komputer lain yang ikut melakukan serangan tersebut di sebut komputer zombie, dimana sudah terinfeksi semacam adware. jadi si Penyerang hanya memerintahkan komputer utamanya untuk mengirimkan perintah ke komputer zombie yang sudah terinfeksi agar melakukan “Ping” ke situs yang di tuju.Kita contohkan menyerang situs alisina.org [216.245.223.250]. situs ini layak diserang karena menghina Islam. tanpa basa-basi mari kita lakukan dengan software Hoic.

Serangan DoS dapat terjadi dalam banyak bentuk. yaitu :

- Teardrop adalah salah satu tipe serangan Denial Of Service (DOS).Teardrop adalahsebuah serangan yang memanfaatkan kelemahan yang ditemukan pada internet protocol dalam pengiriman paket. Ketika sebuah paket diproses, dalam penerapannya biasanya dilakukan pengecekan apakah paket yang diberikan terlalu panjang atau tidak tapi tidak melakukan pengecekan apakah paket tersebut terlalu pendek dan dibatasi. Gambar berikut ini menjelaskan bagaimana proses serangan teardrop terjadi. Tumpukan menerima fragmen/ penggalan pertama paket yang dikirimkan dan mengalokasikan memeori untuk fragmen tersebut. Offset paket berikutnya diletakkan pada akhir dari area memori seperti akhir pointer. Tumpukan menyangka datagram berikutnya mulai pada offset dan menghitung akhir dari pointer untuk menunjukkan akhir dari paket baru yang dikirim, ini berarti ukuran paket pertama ditambah ukuran paket kedua dikurangi IP header kedua yang terbuang. Jumlah dari memori yang dibutuhkan = akhir offset. Tetapi offsetnya di-spoof pada paket kedua dan ditempatkan kedalam area memori pertama. Tumpukan mencoba untuk menyusun kembali untuk membetulkan susunannya, tetapi jika paket kedua lumayan pendek, maka pointernya akan berubah tempatnya. Pointer offset akan tetap menuju pada akhir dari paket pertama tetapi akhir pointer kemudian menuju kedalam area memori, bukan pada akhir dari paket pertama. Hasil perhitungan memori yang diperlukan = end-offset adalah negatif/ minus. Pada langkah selanjutnya adalah mengalokasikan memori untuk paket baru, prosedur pengalokasian memori dapat gagal karena diberikan angka negatif sebagai sebuah argument. Kesalahan dalam pengalokasian memori dapat menyebabkan host crash/ system crash.

Serangan teardrop mengirimkan satu atau lebig paket UDP yang telah dipecah ke sebuah host, dan dengan ukuran fragmen yang benar dan fragmen offset yang salah, pengalokasian memori pada host tujuan menjadi gagal.

- IP Soofing

IP Spoofing adalah suatu trik hacking yang dilakukan pada suatu server dengan tujuan untuk mengecoh komputer target agar mengira sedang menerima data bukan dari komputer yang mengirim data tersebut, melainkan komputer target mengira menerima data dari komputer lain yang memiliki IP Addres yang berbeda dari komputer sebenarnya yang telah mengirim data. Suatu contoh dari IP Spoofing adalah sebagai berikut :

Misalkan :

IP Address komputer sumber yang mengirim data adalah 203.45.98.1

IP Address komputer yang akan dijadikan target adalah 202.14.12.1

IP Address sistem yang digunakan untuk mengirimkan data adalah 173.23.45.89

Secara normal komputer target akan mengidentifikasi IP Address dari komputer yang mengirimkan data adalah 203.45.98.1, namun dalam trik IP Spoofing komputer target akan mengira bahwa data yang dikirim adalah dari komputer dengan IP Address

173.23.45.89.

IP Spoofing adalah suatu teknik yang sulit untuk dilakukan karena pada kenyataannya saat melakukan teknik ini penyerang (hacker) tidak mendapatkan pesan atau feedback dari proses yang telah dilakukan apakah berhasil atau gagal. Hal ini biasa disebut dengan blind attack, dimana hacker akan selalu berasumsi bahwa serangan yang dilakukannya sudah berjalan dengan benar.

Permasalahan utama dari teknik ini adalah walaupun komputer sumber berhasil mengirim data dengan IP Address komputer sumber yang telah disamarkan, dan komputer yang menjadi target telah mempercayai bahwa data telah dikirm oleh komputer dengan IP Address yang dipalsukan, kemudian komputer target akan membalas melalui IP Address yang dipalsukan, bukan IP Address komputer sumber.

IP Spoofing dilakukan dengan menggunakan konsep three-way handshake agar terjadi koneksi TCP/IP. Secara normal three-way handshake yang terjadi adalah:

1. Komputer sumber mengirim paket SYN ke komputer target

2. Komputer target mengirim kembali paket SYN/ACK ke komputer sumber

3. Komputer sumber akan mengakui paket SYN dr komputer target dengan mengirim balasan berupa paket SYN ke komputer target.

Adapun yang terjadi dalam IP Spoofing adalah :

1. Komputer sumber mengirim paket SYN ke komputer target tapi dengan menggunakan IP Address yang telah dipalsukan.

2. Komputer target akan mengirim paket SYN/ACK kepada komputer dengan

IP Address yang palsu tersebut. Dalam hal ini tidak ada cara bagi komputer sumber untuk menentukan kapan dan apakah komputer target benar-benar membalas dengan mengirimkan paket SYN/ACK ke IP Address yang telah dipalsukan tersebut. Hal ini merupakan bagian yang tidak diketahui oleh komputer sumber (blind part) dan komputer sumber hanya dapat berasumsi bahwa komputer target telah mengirim paket SYN/ACK ke IP Addres yang telah dipalsukan tersebut.

3. Kemudian setelah beberapa waktu komputer sumber harus mengirimkan paket SYN ke komputer target untuk mengakui bahwa komputer dengan IP

Address yang palsu telah menerima paket SYN/ACK.

Koneksi TCP/IP hanya akan terjadi jika dan hanya jika ketiga langkah di atas terjadi.

Misalkan :

IP Address komputer sumber yang mengirim data adalah 203.45.98.1

IP Address komputer yang akan dijadikan target adalah 202.14.12.1

IP Address sistem yang digunakan untuk mengirimkan data adalah 173.23.45.89

Secara normal komputer target akan mengidentifikasi IP Address dari komputer yang mengirimkan data adalah 203.45.98.1, namun dalam trik IP Spoofing komputer target akan mengira bahwa data yang dikirim adalah dari komputer dengan IP Address

173.23.45.89.

IP Spoofing adalah suatu teknik yang sulit untuk dilakukan karena pada kenyataannya saat melakukan teknik ini penyerang (hacker) tidak mendapatkan pesan atau feedback dari proses yang telah dilakukan apakah berhasil atau gagal. Hal ini biasa disebut dengan blind attack, dimana hacker akan selalu berasumsi bahwa serangan yang dilakukannya sudah berjalan dengan benar.

Permasalahan utama dari teknik ini adalah walaupun komputer sumber berhasil mengirim data dengan IP Address komputer sumber yang telah disamarkan, dan komputer yang menjadi target telah mempercayai bahwa data telah dikirm oleh komputer dengan IP Address yang dipalsukan, kemudian komputer target akan membalas melalui IP Address yang dipalsukan, bukan IP Address komputer sumber.

IP Spoofing dilakukan dengan menggunakan konsep three-way handshake agar terjadi koneksi TCP/IP. Secara normal three-way handshake yang terjadi adalah:

1. Komputer sumber mengirim paket SYN ke komputer target

2. Komputer target mengirim kembali paket SYN/ACK ke komputer sumber

3. Komputer sumber akan mengakui paket SYN dr komputer target dengan mengirim balasan berupa paket SYN ke komputer target.

Adapun yang terjadi dalam IP Spoofing adalah :

1. Komputer sumber mengirim paket SYN ke komputer target tapi dengan menggunakan IP Address yang telah dipalsukan.

2. Komputer target akan mengirim paket SYN/ACK kepada komputer dengan

IP Address yang palsu tersebut. Dalam hal ini tidak ada cara bagi komputer sumber untuk menentukan kapan dan apakah komputer target benar-benar membalas dengan mengirimkan paket SYN/ACK ke IP Address yang telah dipalsukan tersebut. Hal ini merupakan bagian yang tidak diketahui oleh komputer sumber (blind part) dan komputer sumber hanya dapat berasumsi bahwa komputer target telah mengirim paket SYN/ACK ke IP Addres yang telah dipalsukan tersebut.

3. Kemudian setelah beberapa waktu komputer sumber harus mengirimkan paket SYN ke komputer target untuk mengakui bahwa komputer dengan IP

Address yang palsu telah menerima paket SYN/ACK.

Koneksi TCP/IP hanya akan terjadi jika dan hanya jika ketiga langkah di atas terjadi.

- LAND Attack

LAND Attack atau biasa juga disebut LAND DoS Attack bekerja dengan cara mengirimkan paket SYN dengan IP Address yang telah dipalsukan – yang biasa digunakan pada handshake antara client dan host – dari suatu host ke semua port yang sedang terbuka dan mendengarkan. Jika paket diatur untuk memiliki IP Address sumber (source) dan tujuan (destination) yang sama, maka pada saat paket ini dikirim ke sebuah mesin (melalui IP Spoofing) akan dapat membohongi atau mengecoh mesin tersebut agar mengira bahwa mesin itu sendiri yang telah mengirim paket tersebut, dimana hal ini dapat mengakibatkan mesin crash (tergantung dari sistem operasi yang terdapat pada mesin tersebut).

Jenis serangan ini dapat mempengaruhi mesin dengan sistem operasi Windows 95/NT, berbagai jenis dari UNIX, termasuk juga SunOS, beberapa versi BSD UNIX, serta Macintosh. Serangan ini juga dapat mempengaruhi beberapa Cisco router, dan peralatan cetak yang berbasiskan TCP/IP (TCP/IP-based printing devices).

LAND Attack dapat mempengaruhi berbagai sistem operasi dalam berbagai cara. Sebagai contoh, serangan jenis ini dapat menyebabkan mesin dengan sistem operasi Windows NT 4.0 (dengan Service Pack 3 dan seluruh aplikasinya) menjadi lambat kira-kira dalam waktu 6 detik, setelah itu akan kembali normal tanpa ada efek lainnya. Serangan ini jika terjadi pada mesin dengan sistem operasi Windows 95 dapat menyebabkan baik itu crash maupun lock-up, sehingga mesin-mesin tersebut perlu di boot ulang. Sementara sebagian besar mesin dengan sistem operasi UNIX yang mendapat serangan ini akan crash atau hang dan user tidak dapat melakukan akes ke servis-servis yang terdapat pada mesin tersebut.

Jenis serangan ini dapat mempengaruhi mesin dengan sistem operasi Windows 95/NT, berbagai jenis dari UNIX, termasuk juga SunOS, beberapa versi BSD UNIX, serta Macintosh. Serangan ini juga dapat mempengaruhi beberapa Cisco router, dan peralatan cetak yang berbasiskan TCP/IP (TCP/IP-based printing devices).

LAND Attack dapat mempengaruhi berbagai sistem operasi dalam berbagai cara. Sebagai contoh, serangan jenis ini dapat menyebabkan mesin dengan sistem operasi Windows NT 4.0 (dengan Service Pack 3 dan seluruh aplikasinya) menjadi lambat kira-kira dalam waktu 6 detik, setelah itu akan kembali normal tanpa ada efek lainnya. Serangan ini jika terjadi pada mesin dengan sistem operasi Windows 95 dapat menyebabkan baik itu crash maupun lock-up, sehingga mesin-mesin tersebut perlu di boot ulang. Sementara sebagian besar mesin dengan sistem operasi UNIX yang mendapat serangan ini akan crash atau hang dan user tidak dapat melakukan akes ke servis-servis yang terdapat pada mesin tersebut.

- Ping of Death

Ping of Death adalah salah satu bentuk serangan “ping attack”. Pada internet, bentuk serangan ini adalah bentuk serangan DoS (denial of service attack) yang disebabkan oleh penyerang yang dengan sengaja mengirimkan sebuah paket IP yang ukurannya lebih besar dari yang diijinkan oleh protokol IP yaitu 65.536 byte. Salah satu fitur dari TCP/IP adalah fragmentation, yang mengijinkan sebuah paket IP tunggal dipecah ke dalam bagian yang lebih kecil. Pada tahun 1996, para penyerang mulai mengambil keuntungan dari fitur ini, yaitu saat mereka menemukan bahwa sebuah paket yang dipecah menjadi bagian-bagian kecil dapat ditambah menjadi lebih besar dari yang diijinkan yaitu 65.536 byte. Banyak sistem operasi tidak tahu apa yang harus dilakukan ketika menerima paket dengan ukuran yang berlebihan tersebut, sehingga akhirnya sistem operasi tersebut berhenti bekerja, crashed, atau rebooted.

Serangan ping of death sangat tidak menyenangkan karena tanda-tanda atau identitas penyerang saat mengirim paket dengan ukuran yang berlebihan dapat dengan mudah disamarkan, dan karena para penyerang tidak perlu mengetahui apapun tentang mesin yang akan mereka serang kecuali IP Addressnya. Pada akhir tahun 1997, vendor-vendor sistem operasi telah membuat sejumlah patch yang memungkinkan untuk menghindari serangan ini. Beberapa Web site melakukan blok terhadap pesan ping ICMP pada firewall yang mereka miliki untuk mencegah berbagai variasi berikutnya dari serangan jenis ini. Ping of death juga dikenal sebagai “long ICMP”. Variasi dari serangan ini termasuk jolt, sPING, ICMP bug, dan IceNewk.

Bagaimana cara mengatasi serangan Dos?

Untuk mengatasi terjadinya serangan DoS maka hal pertama yang dilakukan adalah dengan mengetahui jenis-jenis serangan DoS dan bagaimana cara kerjanya. Seperti strategi yang diterapkan oleh Tsun Zu dalam bukunya “The Art of War”. Kita harus mengetahui kelebihan dan kelemahan penyerang sebelum melakukan serangan balasan. Setelah mengetahui cara kerja dan jenis-jenis serangan DoS maka langkah berikutnya yang paling sering digunakan adalah dengan melakukan pengaturan dengan cara penyaringan/ filtering, atau “sniffer”/ mengendus pada sebuah jaringan sebelum sebuah aliran informasi mencapai sebuah server situs web. Penyaring tersebut dapat melihat serangan dengan cara melihat pola atau meng-identifikasi kandungan/ isi dari informasi tersebut. Jika pola tersebut datang dengan frekuensi yang sering, maka penyaring dapat memberikan perintah untuk memblokir pesan yang berisikan pola-pola tersebut, melindungi web server dari serangan tersebut.

Serangan ping of death sangat tidak menyenangkan karena tanda-tanda atau identitas penyerang saat mengirim paket dengan ukuran yang berlebihan dapat dengan mudah disamarkan, dan karena para penyerang tidak perlu mengetahui apapun tentang mesin yang akan mereka serang kecuali IP Addressnya. Pada akhir tahun 1997, vendor-vendor sistem operasi telah membuat sejumlah patch yang memungkinkan untuk menghindari serangan ini. Beberapa Web site melakukan blok terhadap pesan ping ICMP pada firewall yang mereka miliki untuk mencegah berbagai variasi berikutnya dari serangan jenis ini. Ping of death juga dikenal sebagai “long ICMP”. Variasi dari serangan ini termasuk jolt, sPING, ICMP bug, dan IceNewk.

Bagaimana cara mengatasi serangan Dos?

Untuk mengatasi terjadinya serangan DoS maka hal pertama yang dilakukan adalah dengan mengetahui jenis-jenis serangan DoS dan bagaimana cara kerjanya. Seperti strategi yang diterapkan oleh Tsun Zu dalam bukunya “The Art of War”. Kita harus mengetahui kelebihan dan kelemahan penyerang sebelum melakukan serangan balasan. Setelah mengetahui cara kerja dan jenis-jenis serangan DoS maka langkah berikutnya yang paling sering digunakan adalah dengan melakukan pengaturan dengan cara penyaringan/ filtering, atau “sniffer”/ mengendus pada sebuah jaringan sebelum sebuah aliran informasi mencapai sebuah server situs web. Penyaring tersebut dapat melihat serangan dengan cara melihat pola atau meng-identifikasi kandungan/ isi dari informasi tersebut. Jika pola tersebut datang dengan frekuensi yang sering, maka penyaring dapat memberikan perintah untuk memblokir pesan yang berisikan pola-pola tersebut, melindungi web server dari serangan tersebut.

STUDI KASUS

Pengumuman Hasil Ujian Sistem Penerimaan Mahasiswa Baru (SPMB)

Pada setiap awal tahun ajaran, Universitas Indonesia mendapatkan kehormatan untuk menjadi tempat hosting pengumuman penerimaan mahasiswa baru seluruh Indonesia. Sebagai sebuah event yang sangat penting, diperlukan persiapan yang sangat matang. Salah satu persiapan yang terpenting adalah persiapan jaringan komputer yang akan digunakan untuk menjamin tersedianya akses yang memadai bagi semua pihak yang berkepentingan dengan pengumuman tersebut, terutama pada saat-saat puncak, yaitu malam pertama pengumuman hasil SPMB. Setelah beberapa tahun menjalani peranan tersebut, ada beberapa permasalahan yang dihadapi ketika acara sedang berlangsung, yaitu :

Pengumuman Hasil Ujian Sistem Penerimaan Mahasiswa Baru (SPMB)

Pada setiap awal tahun ajaran, Universitas Indonesia mendapatkan kehormatan untuk menjadi tempat hosting pengumuman penerimaan mahasiswa baru seluruh Indonesia. Sebagai sebuah event yang sangat penting, diperlukan persiapan yang sangat matang. Salah satu persiapan yang terpenting adalah persiapan jaringan komputer yang akan digunakan untuk menjamin tersedianya akses yang memadai bagi semua pihak yang berkepentingan dengan pengumuman tersebut, terutama pada saat-saat puncak, yaitu malam pertama pengumuman hasil SPMB. Setelah beberapa tahun menjalani peranan tersebut, ada beberapa permasalahan yang dihadapi ketika acara sedang berlangsung, yaitu :

- Habisnya sumber daya pada web server yang digunakan, karena banyaknya request yang diterima, termasuk didalamnya usaha serangan DoS (Denial of Service), sedangkan kapasitas web server yang ada tidak sebanding dengan request yang masuk. Dalam beberapa kesempatan, web server yang digunakan kehabisan sumber daya memori, sehingga web server mengalami crash, yang selanjutnya dapat merusak komponen lain dari web server tersebut seperti media penyimpanan hard-disk. Jika hal ini terjadi, maka waktu untuk melakukan recovery akan cukup lama. Selama proses recovery tersebut, akses ke situs pengumuman hasil SPMB tidak dapat dilayani.

- Bandwidth koneksi Internet yang habis didominasi oleh beberapa pihak tertentu yang melakukan mirroring data. Walaupun hal ini tidak dilarang, tapi hal ini akan merugikan pengguna-pengguna lain yang tidak dapat melakukan akses karena bandwidth yang ada sudah habis digunakan. Seringkali dalam suatu kurun waktu, bandwidth yang ada habis untuk melayani satu klien saja.

- Akses data yang membutuhkan waktu cukup lama, karena terbatasnya sumber daya yang ada dan penggunaan struktur basis data penyimpanan data yang kompleks.

Berdasarkan pengalaman-pengalaman yang didapatkan dari tahun-tahun sebelumnya, maka persiapan-persiapan yang dilakukan pada tahun ini adalah :

- Penggunaan teknologi virtual server yang memungkinkan penggunaan beberapa web server dan melakukan pembagian beban di antaranya. Sebuah virtual server adalah sebuah host yang akan menerima koneksi dari klien-klien dan mengatur ke web server yang mana koneksi tersebut akan diarahkan. Pada virtual server tersebut juga akan dicatat jumlah koneksi yang sedang ditangani setiap web server, sehingga virtual server tersebut dapat membagi beban dengan sebaik mungkin. Ada beberapa algoritma yang dapat digunakan untuk membagi beban web server, antara lain membagi koneksi secara round-robin atau least-connection. Ada juga algoritma yang bisa memberikan bobot lebih pada server-server dengan kemampuan lebih dibandingkan dengan server lainnya. Algoritma lainnya adalah membagi koneksi berdasarkan lokasi klien yang melakukan akses. Untuk masalah konektivitas, virtual server juga memberikan beberapa pilihan, yaitu :

- Virtual server bertindak sebagai router, dimana semua koneksi masuk dan keluar ke server akan melalui host ini. Hanya host virtual server yang memakai alamat IP publik internet. Sedangkan untuk server-server tujuan akan mempergunakan alamat IP privat.

- Virtual server hanya bertindak sebagai penerus koneksi saja (network bridge), sedangkan server-server tujuan memiliki koneksi langsung sendiri. Pada skema ini, koneksi masuk akan melalui virtual server sedangkan koneksi keluar tidak. Baik virtual server maupun server-server tujuan akan mempergunakan alamat IP publik.

- Virtual server sebagai pengatur beban saja. Skema ini mirip dengan skema sebelumnya. Bedanya pada skema ini, server-server tujuan bisa terdapat pada kelompok jaringan komputer yang berbeda, bahkan bisa terdapat pada lokasi fisik yang berbeda. Pada host tersebut juga diimplementasikan traffic shaping yang berguna untuk mengendalikan kecepatan request yang masuk ke setiap web server. Hal ini untuk mencegah sebuah web server menerima request yang terlalu banyak sehingga beban web server tersebut terlalu berat.

Dengan penggunaan virtual server dan traffic shaping, diharapkan sumber daya yang ada akan dapat menghadapi semua request yang masuk dan serangan DOS yang mungkin terjadi.

Selengkapnya >> Serangan DOS dan Cara Mengatasinya